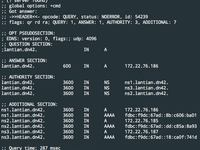

DN42 全称 Decentralized Network 42(42 号去中心网络),是一个大型的 VPN 网络。但是与其它传统 VPN 不同的是,DN42 使用了大量在互联网骨干上应用的技术(例如 BGP),可以很好的模拟一个真实的网络环境。 我在 先前的一篇文章 中加入了 DN42 网络,并连接了大部分自己拥有的 VPS。(剩下几台是没有 Tun/Tap 的 OpenVZ VPS,无法加入)之前我就知道 DN42 拥有自己的域名体系,例如 DN42 的 Wiki 站( https://wiki.dn42.us/Home )就可以在 DN42 中以 https://internal.dn42 的域名访问,但是之前没有时间去完成域名注册,并且当时对 DN42 的了解还不够。这个月我完成了域名注册,就来分享一下过程。 搭建权威 DNS 服务器 权威 DNS 服务器,就是指管理某个域名记录的服务器。例如本站主域名 lantian.pub 的权威服务器是 lv3ns[1-4].ffdns.net ,就是 CloudXNS。在互联网上注册域名时,我们可以用现成的 CloudXNS、Cloudflare 等免费 DNS 服务,...

抢到了 50KVM 家一台 0.1 折的 VPS

TG 最大主机商 50KVM 倒闭啦!原价 100 多,200 多的 VPS,现在通通 2 块钱!通通 2 块钱!(并不 起始 4 月 1 号星期天凌晨,正躺在床上看最新一集的国家队 Telegram 弹出消息,50KVM 发了一个愚人节优惠: 反正国家队看完了,那就试试看输这排 emoji 吧 第一轮尝试 尝试用 macOS 的输入法输入 emoji,然而发现并不好用,因为根本不知道这些 emoji 是什么东西 Google 「emoji 列表」 找到了一个 emoji 的列表网站 表情符号列表 等等,macOS 的 emoji 和图上的根本不是一个风格 先猜猜看吧 (尝试 5 次之后) 还是得知道是什么 emoji 字体啊,虽然凌晨 2 点人不多,但是再慢一点说不定会被别的大佬抢走 第二轮尝试 思考屌鸡(50KVM 老板)用的什么系统 macOS(以及 iOS)已经被排除了 拿起边上的 Android 手机,打开输入法,emoji 长得不一样,排除 另外主机商应该不会拿手机截图发优惠吧 在 TG 群里翻了一下,翻到了 50VZ 的优惠码照片(这两家老板是一个人)...

RoboMaster 开发踩坑日记(2018-05-28 更新)

学校组建了一支 RoboMaster 队伍,准备参加今年的比赛。因为是新校区新学生,因此我们完全没有之前的参考资料,只能自己一个个踩坑。 以下是我们在软件开发中遇到的一些坑。 硬件版本:RoboMaster 官方开发板(信仰板) 芯片型号:STM32F427IIHx 软件系统:ChibiOS 18.2.0 信仰板 HSE 时钟频率为 12MHz 而非常见的 8MHz 最坑的是信仰板的说明书和硬件原理图上完全没有提到这事。 这个问题导致我们用 STM32CubeMX 等软件算出的时钟频率远高于额定频率,并导致了如下后果: 莫名其妙的频率设置失败(设置了在合理范围内的频率,但是板子不响应了,只能短接某个电阻 Reset) USART 时序错误(明明两端波特率一样,但是收发的数据就是乱码,遥控器无法使用) CAN 数据无法应答(明明板子和电机电调都在发数据,示波器能解码出来,但是双方就是不 ACK) 以上问题在重新调整时钟频率后全部解决。 while(true); 发送 CAN 报文必须加延时 这是一个小问题。...

NAT64 服务器搭建

NAT64 是 IPv4 向 IPv6 过渡时出现的一项技术。它通过将 IPv4 的地址映射到一个 IPv6 地址段上,来让仅支持 IPv6 的设备同样能够访问 IPv4 网络。但由于仅支持 IPv6 的设备并不多,目前它在国内的应用主要是两个方面: 对于 IPv4 收费/限速/限流量而 IPv6 免费/不限速/不限流量的教育网用户,可以使用公共 NAT64 服务来省钱。 对于 iOS 应用开发者,用于搭建测试环境以通过 App Store 的审核。 我们也可以在自己的同时拥有 IPv4 和 IPv6 连接的路由器上安装相应的软件,来搭建 NAT64 服务器。常用的软件是 Tayga 和 Jool。其中 Tayga 年久失修,上次更新已经是 2011 年的事了,而 Jool 一直在活跃地更新,因此本文采用 Jool 来搭建。 安装 Jool 第一步是安装 Jool。Arch Linux 的 AUR 上有 Jool,而 Jool 在 Debian 和 Ubuntu 的官方源中都找不到,因此在这两个系统下需要手动编译安装。 对于 Arch Linux,直接 yaourt -S jool-dkms-git 即可。对于树莓派,...

树莓派 3B 折腾笔记:硬件看门狗

在计算机中,「看门狗」指的是一种硬件计时器,用于在计算机失去响应(死机)的时候重启计算机。计算机的系统上要运行一个程序不断和看门狗硬件通信。当通信中断经过一段预设的时间后,看门狗就会通过发送 RESET 信号或者切断再接通电源等方式强制重启,保证计算机上运行的服务不长时间中断。 在折腾树莓派的过程中,我也曾好几次让树莓派失去响应,结果不得不人工开关电源来重启。通过开启树莓派上的硬件看门狗功能,就可以减少这种情况的出现。 加载驱动 由于 Linux 「万物皆文件」的特点,可以通过 ls 命令直接查看看门狗驱动的状态: ls /dev/watchdog 如果有这个文件,可以直接跳到下一部分。如果没有,就要根据树莓派版本加载驱动: 树莓派 1代的驱动名为:bcm2708_wdog 树莓派 2代的驱动名为:bcm2709_wdog 树莓派 3代的驱动名为:bcm2835_wdt 使用 modprobe -v [驱动名] 加载驱动,然后再 ls /dev/watchdog 查看情况。如果驱动加载成功,...

解决树莓派 HW CSum Failure 问题

今天登录上树莓派,习惯性 df 查看磁盘空间,发现树莓派 TF 卡上的空间所剩无几。最开始我以为我设置错误,把要挂机下载的文件下载到了 TF 卡里而不是移动硬盘里。结果排查下来,/var/log 下的日志文件居然占据了整整 18G 的空间。查看了一下日志,基本上都是类似如下的报错: Jan 25 22:51:15 lantian-rpi3 kernel: [ 22.143274] eth0: hw csum failure Jan 25 22:51:15 lantian-rpi3 kernel: [ 22.143281] CPU: 0 PID: 1075 Comm: vncagent Not tainted 4.9.77-v7+ #1081 Jan 25 22:51:15 lantian-rpi3 kernel: [ 22.143283] Hardware name: BCM2835 Jan 25 22:51:15 lantian-rpi3 kernel: [ 22.143294] [<8010fa48>] ( unwind_backtrace ) from [<8010c058>] ( show_stack+0x20/0x24 ) Jan 25 22:51:15 lantian-rpi3 kernel: [ 22.143303] [<8010c058>] ( show_stack ) from [<804578e4>] ( dump_stack+0xd4/0x118 ) Jan 25 22:51:...

让 ASF 帮你在 Steam 中挂“贪玩蓝月”

最近贪玩蓝月因为其洗脑的广告而流行了起来,也出现了许多通过在 Steam 中添加自定义程序后重命名为「贪玩蓝月」,达到显示自己在玩贪玩蓝月效果的教程。不过这么做需要把那个自定义程序一直开着,有些时候还是比较麻烦的。 ASF(ArchiSteamFarm)则是一个模拟用户玩游戏,从而刷 Steam 交易卡掉落的程序。因为它能模拟用户玩游戏,自然也能模拟玩「贪玩蓝月」,在自己电脑上什么都不用设置的情况下达到如图效果: 实现这个效果,在你运行 ASF 的主机上修改 ASF 的配置即可。打开 config/[BOT 名称].json ,找到下面三行并修改成对应的参数: "CustomGamePlayedWhileFarming": "贪玩蓝月", "CustomGamePlayedWhileIdle": "贪玩蓝月", "FarmOffline": false, 第一项是在模拟玩 Steam 游戏时显示的名称,第二项是不模拟时(也就是交易卡挂完后)显示的名称。第三项是「离线挂卡」功能,就是模拟玩游戏时不在好友列表中显示上线,这项必须关闭,...

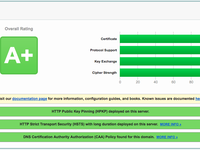

如何在 SSLLabs 测试中冲满分

Qualys SSL Labs 是一个测试服务器 SSL 功能的网站,我们在配置服务器时经常用它作为参考。一般来说我们只参考它的评级(A+,A,B,C,D,E,F,T)等,达到 A+ 就认为服务器的配置足够优秀。不过,SSLLabs 也在评级右侧给出了分项分数,而我的主站并没有把它们全部冲到满分。如果把 SSLLabs 的各项分项分数全部达到满分,会是什么效果,有什么实际意义吗?我用一台不运行网站的 VPS 安装了 nginx 并进行了一些配置,成功刷到了全满分,如图或者 这里所示 : 作为对比,这是本站的评分,除看图外也可 在此处看到 : 本文有关 SSLLabs 评分标准全部来自于 SSLLabs 官方的评分标准文档 在本文写成之日的版本。 准备工作 我们要先安装好 nginx。因为这台 VPS 是 OpenVZ 的,没法装 Docker,所以没法像我的其它 VPS 一样一键部署。不过因为我的 VPS 和镜像都是 Debian,所以我就把之前写过的 Dockerfile 里的指令直接复制过来用了。...

树莓派 3B 折腾笔记:硬件随机数发生器

随机数在计算机中有着十分重要的应用,例如常用的 SSL 加密算法就非常依赖随机数。如果随机数不够随机,就很有可能被攻击者猜到,相应的加密验证体系也就土崩瓦解。但是由于计算机说零是零、说一是一的特点,它没有办法产生真正的随机数,只能通过复杂的算法去尽可能模拟随机数。 在 Linux 系统上,由于 Linux 「万物皆文件」的特点,可以从 /dev/random 读取到由 Linux 内核综合大量数据生成的随机数。但是因为 Linux 基于「安全第一」的原则综合了大量数据,随机数的产生速度很慢。用 rng-tools 软件包中的 rngtest 工具就可以看到: lantian@lantian-rpi3:~ $ cat /dev/random | rngtest -c 1000 rngtest 2-unofficial-mt.14 Copyright (c) 2004 by Henrique de Moraes Holschuh This is free software ; see the source for copying conditions. There is NO warranty ; not even for MERCHANTABILITY or FITNESS FOR A PARTICULAR PURPOSE. rngtest:...

树莓派 3B 折腾笔记:BT 下载与策略路由

这次就直接进入正题。(其实是不知道该拿什么开头) 安装 Transmission 挂 PT 作为一个可以自由连接各种传感器的小型电脑,树莓派的可玩性相当高。即使你不想在 GPIO 上接一大堆传感器(或者像我一样觉得另外的传感器暂时没什么用),你也可以利用它低功耗的特点,让它 24 小时运行,做一些不需要大量 CPU 运算,但是因为其它因素需要较长时间才能完成的任务,例如……挂机下载。 我所在的大学有一个内网的 PT(Private Tracker)站。PT 站就是一个 BT 种子的发布网站,但是它在传统 BT 的基础上增加了用户管理功能,并且通过限制客户端种类、强制要求上传率等方式,解决了传统 BT 下各类客户端吸血(只下载不上传,例如迅雷)和种子很快失效(因为一段时间后就没人继续上传了)的问题。 但因为有了这些要求,PT 站用户往往需要长时间挂机上传下载,而这刚好是树莓派擅长的事。 在 上篇文章 里,我弄好了一个简单的 NAS。...